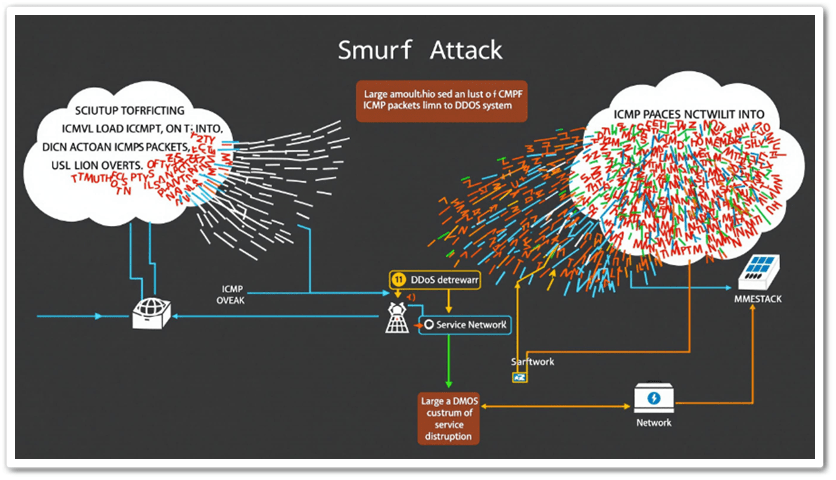

Smurf Attack(스머프 공격)은 IP 및 ICMP(Internet Control Message Protocol)의 특성을 악용하여 대량의 트래픽을 특정 네트워크로 유도함으로써 네트워크 일부 또는 전체를 불능 상태로 만드는 DDoS(분산 서비스 거부) 공격 방법 중 하나입니다. 공격자는 브로드캐스트 주소를 활용하여 다수의 시스템을 동원하고, 피해 대상 서버가 엄청난 양의 응답 패킷을 받아 네트워크가 마비되도록 합니다. 이러한 공격은 상대적으로 단순한 기법으로도 강력한 효과를 낼 수 있어, 과거부터 꾸준히 사용되고 있는 네트워크 공격 방법 중 하나입니다.

Smurf Attack의 동작 원리

Smurf Attack의 핵심 원리는 공격자가 피해자의 IP 주소를 위조하여 브로드캐스트 네트워크를 이용하는 것입니다. 이를 구체적으로 설명하면 다음과 같은 단계로 이루어집니다.

-

공격자가 ICMP Echo Request 패킷을 생성: 공격자는 ICMP Echo Request(핑 요청) 패킷을 생성하며, 이때 패킷의 출발지 IP 주소를 공격 대상(예: 특정 서버, 웹사이트, 네트워크 장비)의 IP로 위조합니다.

-

브로드캐스트 주소로 패킷 전송: 공격자는 이 ICMP Echo Request 패킷을 네트워크의 브로드캐스트 주소(예:

192.168.1.255)로 전송합니다. 브로드캐스트 주소는 네트워크 내 모든 호스트(컴퓨터, 서버, IoT 기기 등)가 수신하는 특성을 가지고 있습니다. -

네트워크 내 모든 장치가 응답: 브로드캐스트 메시지를 수신한 네트워크 내 모든 장치는 해당 요청에 대해 ICMP Echo Reply(핑 응답) 패킷을 생성하여 보냅니다. 이때, 공격자가 위조한 출발지 IP(즉, 피해자의 IP)로 응답이 전달됩니다.

-

대량의 ICMP Echo Reply 패킷이 피해 대상에 집중됨: 수백 개, 수천 개의 시스템이 동시에 공격 대상 서버로 ICMP 응답을 전송하면, 피해자의 네트워크는 급격하게 과부하 상태에 빠집니다. 이는 네트워크 대역폭을 소모하고, 서버가 정상적인 요청을 처리할 수 없도록 만들어 결과적으로 서비스 장애를 유발합니다.

-

네트워크 성능 저하 및 서비스 중단: 지속적인 트래픽 폭증으로 인해 네트워크가 정상적인 트래픽을 처리하지 못하게 되고, 결국 서비스가 중단되거나 응답 속도가 극도로 저하됩니다.

Smurf Attack의 유형

-

기본 Smurf Attack: 단순한 방식으로 브로드캐스트 주소를 활용해 대량의 ICMP 요청을 보내는 방식.

-

고급 Smurf Attack: 다수의 네트워크를 경유하여 여러 개의 브로드캐스트 도메인을 활용하는 방식. 여러 네트워크에서 응답을 보내도록 하여 공격 규모를 확장할 수 있음.

-

Fraggle Attack: Smurf Attack과 유사하지만 ICMP가 아닌 UDP(User Datagram Protocol) 패킷을 사용하는 변종 공격 방식.

Smurf Attack의 피해 및 영향

-

대역폭 소모: 대량의 ICMP 트래픽이 발생하여 네트워크 대역폭이 고갈됨.

-

서비스 불능: 서버가 과부하 상태에 빠지면서 정상적인 요청을 처리하지 못하게 됨.

-

네트워크 인프라 성능 저하: 스위치, 라우터 등의 네트워크 장비가 과부하로 인해 정상적인 패킷을 전달하지 못하게 됨.

-

비즈니스 및 경제적 피해: 기업의 웹사이트 및 온라인 서비스가 중단되면, 신뢰도 저하 및 금전적 손실이 발생할 수 있음.

-

보안 취약점 노출: 공격을 당한 시스템이 성능 저하 상태에서 다른 보안 위협(예: 악성 코드 감염, 추가적인 DDoS 공격 등)에 노출될 위험이 높아짐.

Smurf Attack의 예방 방법

-

브로드캐스트 패킷 차단

-

라우터 및 방화벽에서

no ip directed-broadcast설정을 활성화하여 네트워크 브로드캐스트 트래픽을 차단합니다. -

네트워크에서 불필요한 ICMP 트래픽을 필터링하여 공격 가능성을 줄입니다.

-

-

ICMP 트래픽 제한

-

방화벽 규칙을 설정하여 외부에서 들어오는 ICMP Echo Request를 제한하거나 차단합니다.

-

내부 네트워크에서 ICMP 트래픽을 감시하고 필요 없는 경우 차단합니다.

-

-

IP 스푸핑 방지

-

스푸핑(출발지 IP 위조)을 방지하기 위해 라우터 및 스위치에서

Reverse Path Filtering(역방향 경로 필터링)을 활성화합니다.

-

-

DDoS 방어 시스템 구축

-

클라우드 기반 DDoS 방어 서비스(Akamai, Cloudflare, AWS Shield 등)를 이용하여 대규모 트래픽을 자동으로 탐지하고 차단하도록 설정합니다.

-

-

네트워크 모니터링 시스템 운영

-

실시간 트래픽 모니터링을 통해 비정상적인 트래픽 패턴을 조기에 감지하고 차단할 수 있도록 합니다.

-

Smurf Attack 대응 방법

-

공격 감지 및 차단

-

네트워크 트래픽 분석 도구(Snort, Wireshark, NetFlow 등)를 사용하여 비정상적인 ICMP 트래픽을 탐지하고, 공격 출처를 파악하여 차단합니다.

-

방화벽에서 출발지 IP를 기준으로 차단하는 룰을 적용하여 공격자의 접근을 차단합니다.

-

-

ICMP 트래픽 비활성화

-

네트워크 장비에서 ICMP 응답 기능을 비활성화하거나 제한하여 공격 효과를 줄입니다.

-

-

ISP와 협력하여 공격 차단

-

인터넷 서비스 제공업체(ISP)에 공격 사실을 알리고, 악성 트래픽을 차단하도록 요청합니다.

-

-

공격 후 로그 분석

-

공격이 발생한 후 로그 파일을 분석하여 공격 패턴을 파악하고, 향후 발생할 가능성이 있는 공격을 방지하기 위한 보안 정책을 강화합니다.

-

-

시스템 및 보안 업데이트

-

최신 보안 패치를 적용하고 네트워크 장비의 펌웨어 및 운영 체제를 업데이트하여 보안 취약점을 최소화합니다.

-

결론

Smurf Attack은 네트워크 브로드캐스트 기능을 악용하여 네트워크 과부하를 유발하는 대표적인 DDoS 공격 방식입니다. 이를 방지하기 위해서는 브로드캐스트 트래픽을 제한하고, ICMP 트래픽을 효과적으로 관리하며, 실시간 네트워크 모니터링을 수행하는 것이 중요합니다. 또한, 보안 장비 및 DDoS 방어 솔루션을 활용하여 지속적으로 보안 정책을 강화해야 합니다. Smurf Attack은 비교적 단순한 기법이지만 심각한 피해를 초래할 수 있으므로, 사전 예방과 신속한 대응이 필수적입니다.

1 thought on “Smurf Attack이란?”